< CHALLENGE >

竹云零信任方案

帮您的企业轻松应对以下挑战

-

传统安全防御体系逐渐失效

传统的安全架构以“纵深防御+边界防御”为主,难以适应组织快速成长,难以应对业务的快速变化

传统的安全架构以“纵深防御+边界防御”为主,难以适应组织快速成长,难以应对业务的快速变化 -

应用防护措施弱

所有应用直接暴露在企业网络中,任何人只要接入企业网络就可以访问到应用所在主机,不能杜绝木马和各类攻击行为可能对应用主机造成的影响

所有应用直接暴露在企业网络中,任何人只要接入企业网络就可以访问到应用所在主机,不能杜绝木马和各类攻击行为可能对应用主机造成的影响 -

缺乏持续安全防护机制

缺乏用户身份的持续认证、动态授权机制,无法实现对应用访问策略的实时调整

缺乏用户身份的持续认证、动态授权机制,无法实现对应用访问策略的实时调整 -

缺乏有效的身份认证机制

基于网络隔离的访问方式使网络身份认证和应用身份认证完全分离,建立连接后,非受保护应用流量可自由进入数据中心网络,给企业数据和应用安全带来隐患

基于网络隔离的访问方式使网络身份认证和应用身份认证完全分离,建立连接后,非受保护应用流量可自由进入数据中心网络,给企业数据和应用安全带来隐患 -

基础架构难以改变

如何在不改变现有架构的场景下提升安全防护级别,实现降本增效

如何在不改变现有架构的场景下提升安全防护级别,实现降本增效 -

加速安全体系重构过程

组织希望降低网络架构、安全运维的复杂性和压力,满足越来越严格的合规性要求的同时,提升客户及内部员工体验

组织希望降低网络架构、安全运维的复杂性和压力,满足越来越严格的合规性要求的同时,提升客户及内部员工体验

< WHAT >

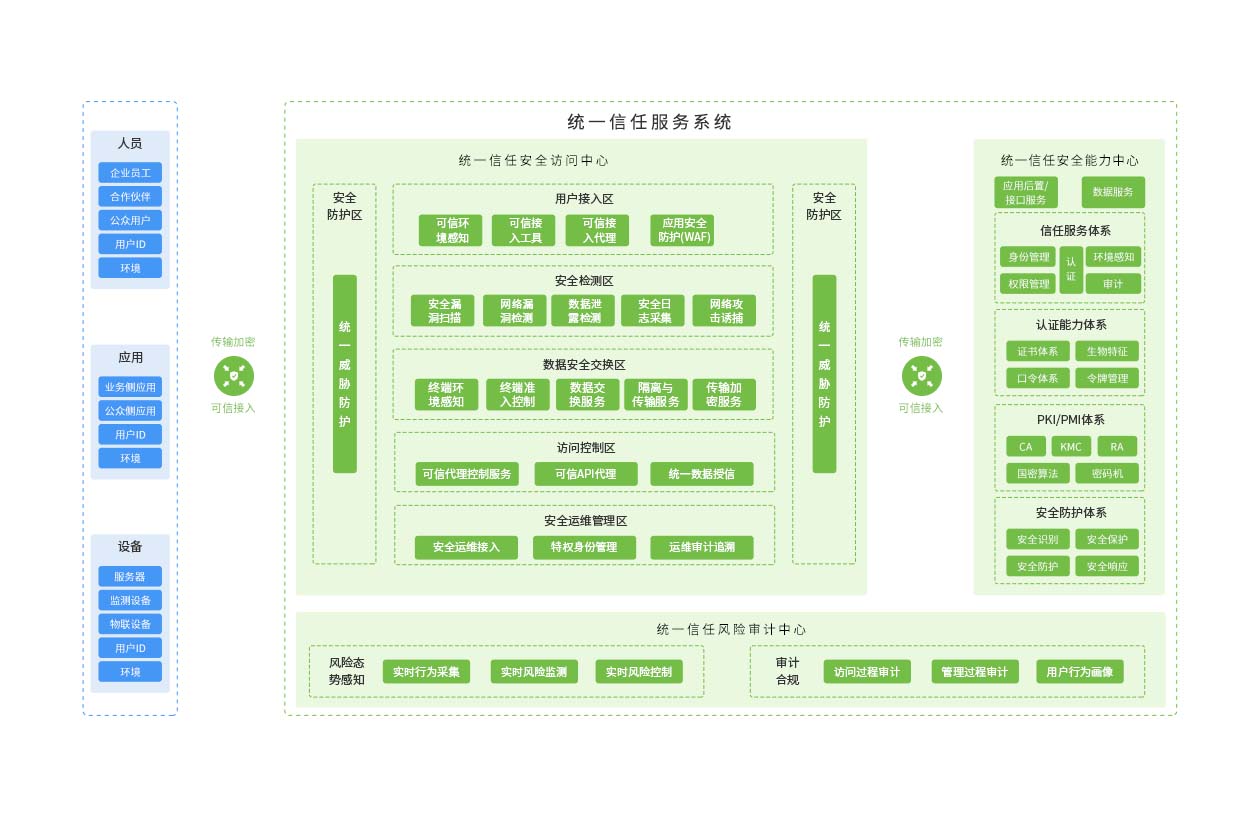

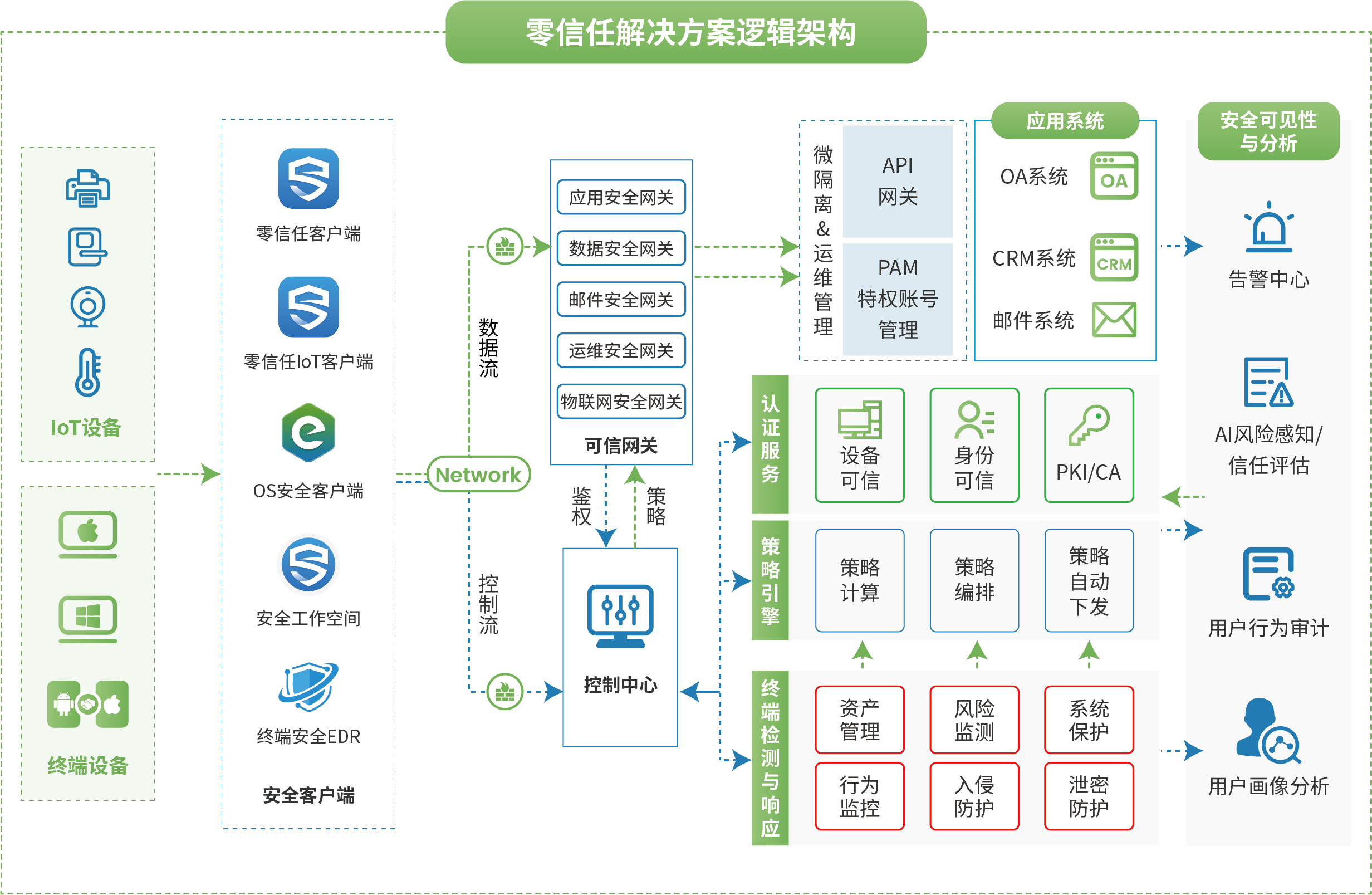

竹云零信任解决方案

竹云零信任解决方案以“数字身份”为核心,由零信任身份安全网关、数据安全网关、API安全网关、邮件安全网关、特权运维网关、零信任安全服务平台、身份认证和访问控制中心、风险评估和策略中心以及零信任安全客户端等多个核心模块组成,构建以身份为中心、以权限为边界、持续信任评估、动态访问控制的身份安全防护体系,满足组织对于远程办公、内网加固、特权运维、混合办公等多种业务场景需求,从容应对不断演变的安全挑战。

< OVERVIEW >

方案概述

方案概述

竹云零信任解决方案建设一套“高效、安全、稳定、便捷”的基础设施,以动态IAM为基础,以数字身份为中心,形成一个平台化安全办公能力体系,支持远程办公、混合办公、多分支办公、合作伙伴业务访问,该基础设施建设能够识别授信主体,形成信任的访问链条,缩小攻击面,动态调整控制策略,实现用户跨组织架构、跨区域、跨业务系统的安全通信。

方案架构

信任链

< VALUE >

核心价值

-

OnelD更便捷,短连接体验更好

基于IAM平台实现OneID One Password,一次授权完成应用访问权限授予,一次鉴权完成设备、身份、网关、应用安全认证,流量染色确保全流程访问安全。 -

一体化集中管控,实现成本节约

产品提供报文分析检测、智能IP封禁、数据脱敏、API网关能力,一次解包封包即实现多重任务,效率更高、防护效果更好。提供直观的统计分析界面,可实时监测零信任基础设施状态、终端用户状态、应用防护状态,简化运营模式,缩减安全理成本。 -

实现数据动态识别和脱敏保护

零信任网关对所有数据解包,可以发现敏感数据。通过规则匹配实现数据泄漏和敏感数据的感知和识别。最终实现数据脱敏和数据防泄密。 -

减少威胁面,保障数据和资源安全

隐藏应用的真实主机地址和访问域名地址、通过先认证后连接、通道加密等技术,杜绝应用暴露带来的所有安全风险。 -

环境感知联动,防护更安全

终端身份可信和终端环境可信才可访问应用,当终端感知风险后可以联动零信任,启动二次认证或者按策略要求阻断当前访问。 -

流量染色

将网络流量中的IP和域名与用户身份进行匹配,能够清晰看到每一个用户的安全状态。

< SCENARIO >

应用场景

-

远程办公安全访问场景

-

内网核心业务安全加固场景

-

外网核心业务安全防护场景

-

特权账号场景